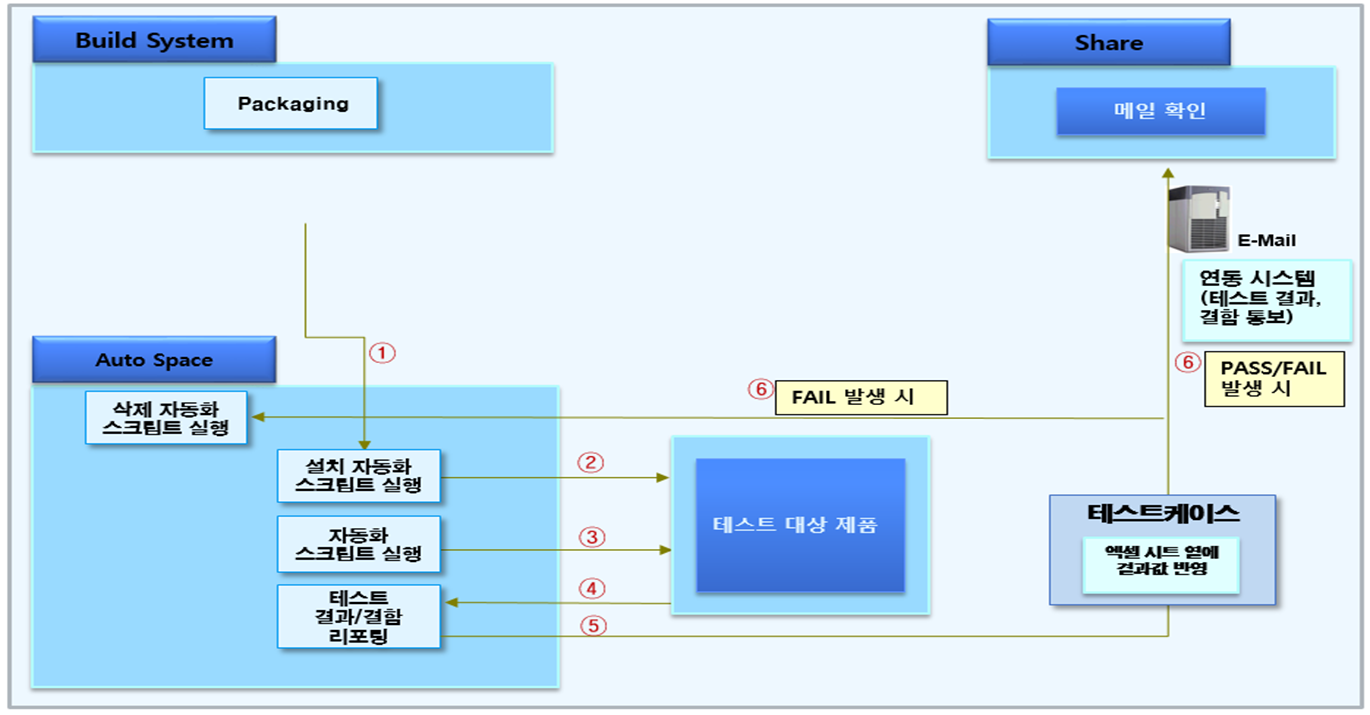

설치/테스트 자동화

| 플레이라이트 (0) | 2023.10.22 |

|---|---|

| 기능자동화 툴 (셀레니움, robot, cypress, Playwright) (0) | 2023.10.22 |

| 기능자동화 테스트 스텝 (0) | 2022.01.17 |

| 테스트 자동화 프레임워크 Selenium IDE (0) | 2022.01.17 |

| 기능자동화 스크립트 작성 절차 (0) | 2021.12.08 |

3.1 정보보호 시스템 구축/운영에 대한 지식 습득

3.2 사이버 보안 위협 대응 방안 정리

3.3 웹 취약점 점검 (6월~12월)

3.3.1 웹취약점 테스트 환경 구축 (웹 스캐너)

- 웹 취약성 전문 도구 준비 (무료 도구, 상용 도구)

- 표준 조치 가이드 작성

3.3.2 웹 취약성 점검 항목에 대한 스터디

- 웹 취약점 분석/도출, 위험평가

- (웹 포함)취약점 및 공격

- 사이버 보안 위협 대응 방안

* 웹 취약점을 기본으로 전반적인 취약점에 대한 스터디 진행

3.3.3 웹 취약점 점검 (모의진단)

3.3.4 취약점 점검 후 보고서 작성

- 보고 주기 : 서버보안솔루션 월1회, 그 외 솔루션 요청에 의한 진행

=====개인 스터디 =========================================

3.4. 네트워크 취약점 점검 (7월~12월)

1) 네트워크 / 네트워크보안 스터디

2) 패킷 유실/ 패킷 지연 등등 테스트 진행

3) 네트워크 취약점 점검 후 보고서 작성

| 엑셀 VLOOKUP 함수 사용법 (0) | 2023.04.15 |

|---|---|

| 보안 테스트를 통한 신규제품 보안 안정성 확보!! (0) | 2022.05.18 |

| 품질점검케이스 No. 11 프로젝트 품질점검 진행히스토리 (0) | 2022.03.23 |

| 상사와의 대화법 (2017년) (0) | 2022.03.15 |

| 신규인턴 2주차 안내 (0) | 2022.03.07 |

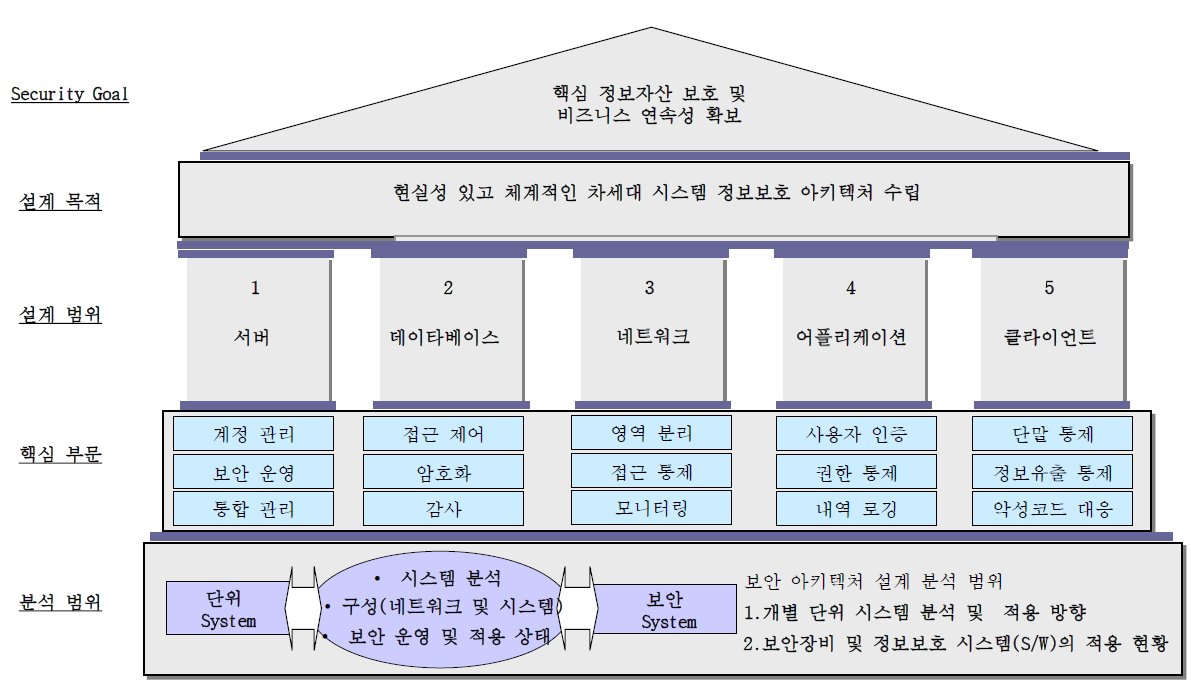

차세대 시스템 개발에 대한 보안 요구사항 및 보안 아키텍처 정의

정보시스템 환경이 급변함에 대내외적 정보보호 요구사항 증대되고, 차세대 시스템 구축에 표준적인 차세대 IT보안아키텍처 설계의 필요성이 증대

- 중/장기적으로 차세대시스템 개발에 따른 망 변경 및 접근통제 등 네트워크 관리 체계를 개선하여야 함

- 차세대시스템 개발단계(분석,설계,구현,이행)별 보안 요건을 정의하고 개발 시 반영해야 함

- 확정된 보안요구사항 및 보안아키텍처는 차세대시스템 개발 시 필수적으로 적용하도록 반영할 수 있는 체계를 수립

해야 함

- 데이터 통제 강화(DB 보안), PC 정보유출 대응, 고객정보보호 강화(접근통제 및 테스트 데이터 통제 등) 등을

강화해야 함

[범위]

보안 테스트를 통한 신규제품 보안 안정성 확보!!

1. 정보보호 시스템 구축/운영에 대한 지식 습득

2. 사이버 보안 위협 대응 방안 정리

3. 웹 취약점 점검

1) 웹취약점 테스트 환경 구축 (웹 스캐너)

- 웹 취약성 전문 도구 준비 (무료 도구, 상용 도구)

- 표준 조치 가이드 작성

* 상용 도구 : 본부장님 통해 라이선스 제공 받을 예정

2) 웹 취약성 점검 항목에 대한 스터디

- 웹 취약점 분석/도출, 위험평가

- (웹 포함)취약점 및 공격

- 사이버 보안 위협 대응 방안

* 웹 취약점을 기본으로 전반적인 취약점에 대한 스터디 진행

3) 웹 취약점 점검 (모의진단)

4) 취약점 점검 후 보고서 작성

- 보고 주기 : 서버보안솔루션 월1회, 그 외 솔루션 요청에 의한 진행

4. 네트워크 취약점 점검

1) 네트워크 / 네트워크보안 스터디

2) 패킷 유실/ 패킷 지연 등등 테스트 진행

3) 네트워크 취약점 점검 후 보고서 작성

* 전반적인 지식을 보유하고 있지않기에 연결성에서 동떨어질 수 있지만 계속해서 보완해 나갈 예정입니다.

[2022년 5~12월 주별 계획]

| 엑셀 VLOOKUP 함수 사용법 (0) | 2023.04.15 |

|---|---|

| 보안 테스트를 통한 제품 안정성 확보 (0) | 2022.05.30 |

| 품질점검케이스 No. 11 프로젝트 품질점검 진행히스토리 (0) | 2022.03.23 |

| 상사와의 대화법 (2017년) (0) | 2022.03.15 |

| 신규인턴 2주차 안내 (0) | 2022.03.07 |

| 결함 심각도 | 내용 | 요약 |

| 치명적 결함 (Critical) | 기능이나 제품의 테스트를 완전히 방해하거나 못하게하는 결함 | 데이터 손실, 시스템 충돌 |

| 주요 결함 (Major) | 기능이 기대와 많이 다르게 동작하거나 그 기능이 해야하는 것을 못하는 결함 | 기능 장애 예) WebConSole에서 화면 멈추는 현상 |

| 경미한 결함 (Minor) | 사용상의 불편한을 유발하는 결함 | 표준위반, UI 잘림 예) WebConSole에서 값 불일치 |

| 필통 결함/개선사항 정리 (0) | 2022.11.20 |

|---|---|

| 필통 사용성 평가 (0) | 2022.11.20 |

| 테스트 유형 (0) | 2022.04.20 |

| 테스트케이스 작성법 (0) | 2022.04.01 |

| 품질자동화 Redmine 형식 (0) | 2022.01.19 |

HTTP by itself is a stateless protocol. Therefore the server is unable to determine which requests are performed by which client, and which clients are authenticated or unauthenticated.

The use of HTTP cookies within the headers, allows a web server to identify each individual client and can therefore determine which clients hold valid authentication, from those that do not. These are known as session cookies.

When a cookie is set by the server (sent the header of an HTTP response) there are several flags that can be set to configure the properties of the cookie and how it is to be handled by the browser.

The HttpOnly flag assists in the prevention of client side-scripts (such as JavaScript) accessing and using the cookie.

This can help prevent XSS attacks targeting the cookies holding the client’s session token (setting the HttpOnly flag does not prevent, nor safeguard against XSS vulnerabilities themselves).

| cookie | GET | https://wallet-test.eyesprotocol.io/ |

| HTML object (0) | 2022.04.26 |

|---|---|

| Allowed HTTP methods (0) | 2022.04.22 |

| Insecure cookie (0) | 2022.04.22 |

| Private IP address disclosure (0) | 2022.04.22 |

| Missing 'X-Frame-Options' header (0) | 2022.04.22 |

Logs the existence of HTML object tags. Since Arachni can’t execute things like Java Applets and Flash this serves as a heads-up to the penetration tester to review the objects in question using a different method.

| body | GET | https://wallet-test.eyesprotocol.io/user-guide/ |

| HttpOnly cookie (0) | 2022.04.26 |

|---|---|

| Allowed HTTP methods (0) | 2022.04.22 |

| Insecure cookie (0) | 2022.04.22 |

| Private IP address disclosure (0) | 2022.04.22 |

| Missing 'X-Frame-Options' header (0) | 2022.04.22 |